.jpg)

Ancaman siber terhadap infrastruktur kritis semakin mengkhawatirkan, terutama dengan maraknya kelompok peretas yang menargetkan sektor strategis seperti energi nuklir. Laporan terbaru dari Kaspersky mengungkap bahwa kelompok advanced persistent threat (APT) SideWinder kini beralih fokus ke fasilitas pembangkit listrik tenaga nuklir di Asia Selatan. Perubahan target ini menandai eskalasi serius dalam aktivitas spionase digital, mengingat kebocoran data operasional atau penelitian nuklir bisa berdampak luas pada keamanan nasional dan stabilitas global.

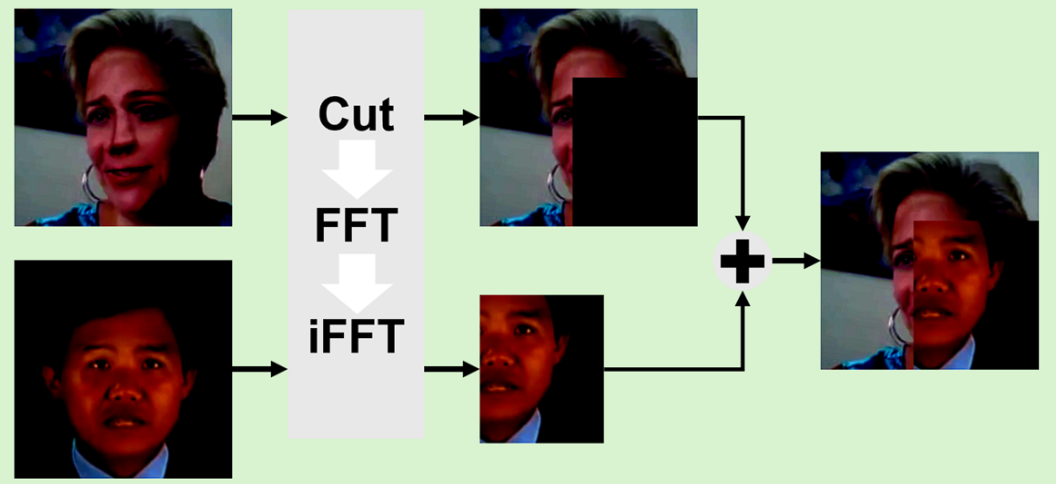

SideWinder, yang aktif sejak 2012, sebelumnya dikenal menargetkan entitas pemerintah, militer, dan diplomatik. Namun, analisis Kaspersky Global Research and Analysis Team (GReAT) menunjukkan perluasan aktivitas kelompok ini ke sektor maritim, logistik, dan kini infrastruktur nuklir. Serangan terbaru menggunakan spear-phishing mail jahat yang dirancang khusus dengan istilah teknis seputar industri nuklir untuk mengelabui korban. Dokumen berbahaya ini memanfaatkan kerentanan lama Microsoft Office untuk menyusup ke jaringan fasilitas nuklir.

Selain Asia Selatan, SideWinder juga memperluas jangkauan ke Afrika, Asia Tenggara, dan Eropa. Kaspersky mencatat serangan di Djibouti, Mesir, Mozambik, Austria, hingga Indonesia dan Filipina. Targetnya pun beragam, mulai dari badan diplomatik di Arab Saudi dan Turki hingga perusahaan logistik di Kamboja. Vasily Berdnikov, Peneliti Keamanan Utama Kaspersky GReAT, menjelaskan: “Ini bukan sekadar ekspansi geografis, tapi evolusi strategis. SideWinder mampu memperbarui varian malware dengan cepat setelah terdeteksi, mengubah lanskap ancaman dari pendekatan yang bersifat reaktif menjadi hampir seperti perlawanan dalam waktu nyata.”

Meski menggunakan kerentanan lama, kelompok ini tetap berbahaya karena kemampuannya memodifikasi alat serangan untuk menghindari deteksi. Misalnya, dokumen palsu yang mereka kirimkan terlihat seperti surat resmi terkait regulasi atau operasional pembangkit nuklir. Begitu dibuka, malware akan mengakses data sensitif seperti proyek penelitian, detail personel, atau sistem operasional fasilitas. Kaspersky menekankan pentingnya lapisan keamanan berlapis, termasuk pembaruan kerentanan, deteksi ancaman real-time, dan pelatihan kesadaran siber untuk karyawan.

Untuk melindungi infrastruktur kritis, Kaspersky merekomendasikan tiga langkah utama: patch management otomatis untuk menutup celah keamanan, solusi keamanan multi-lapis seperti Kaspersky Next XDR yang menggunakan AI untuk deteksi ancaman, dan, pelatihan rutin agar karyawan mampu mengenali upaya phishing. Tim GReAT Kaspersky, yang terdiri dari 35+ pakar global, terus memantau perkembangan kelompok seperti SideWinder untuk memberikan analisis dan rekomendasi proaktif.